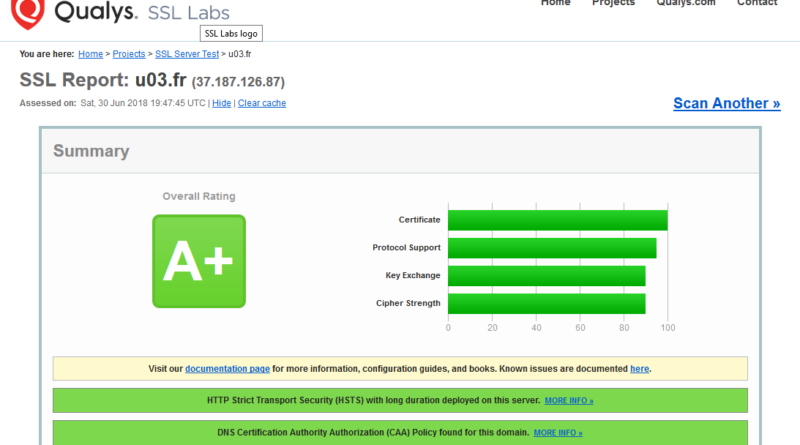

Au delà de A+

Dans l’article A+ j’avais expliqué comment obtenir A+ au test de sécurité de Qualys SSL Labs.

Pour obtenir un A il fallait bien sûr n’utiliser aucun protocole en dessous de TLS v1.2, des clés de longueur suffisante, des algorithmes sûrs et le support de Diffie-Hellman.

Pour obtenir un A+ il fallait ajouter HSTS (voir l’article A+).

Une ou plusieurs entrées ‘CAA‘ peuvent être ajoutées dans vos serveurs DNS afin de préciser quelle est votre Autorité de Certification, avant d’émettre un certificat une Autorité de Certification doit émettre une requête DNS pour vérifier si elle est sur la liste des Autorités que vous autorisez à émettre des certificats pour votre domaine.

Une entrée particulière permet de spécifier si les certificats de type ‘Wildcard’ peuvent être émis (par exemple *.u03.fr).

Une autre entrée permet de spécifier que vous souhaitez que les Autorités de Certification (une des vôtres ou une autre) vous notifient des demandes de certificats qui ne seraient pas conformes à la configuration de votre domaine (erreur de votre part ou possible attaque).

Voici un exemple d’entrée CAA pour autoriser l’Autorité de Certification Let’s Encrypt.

# dig +short +noshort caa u03.fr u03.fr. 3540 IN CAA 128 issue "letsencrypt.org"

Note: La support de « CAA » dans la commande dig est arrivé avec la version 9.9.6 de Bind (ou une version backportée de la fonctionnalité pour RedHat/CentOS par exemple).